Seguridad y Alta Disponibilidad. Soluciones de IBM Sterling de Integración B2B y MFT

La información es un activo muy valioso

las empresas están tomando conciencia del valor que representa su información, y han comenzado a preocuparse y a valorar la seguridad informática y la ciberseguridad para identificar y eliminar vulnerabilidades, protegerse contra intrusos, evitar que información confidencial y datos personales lleguen a manos de personas ajenas a la organización, y a proteger los equipos físicos.

Los principales objetivos de las organizaciones, en este sentido, se centran en:

- Asegurar la continuidad del negocio

- Evitar pérdidas económicas

- Evitar pérdidas de información

- Cumplir con las normativas vigentes

- No verse involucrados en escenarios que dañen la reputación de la marca

¿Son seguras sus Transferencias de Archivos?

Cada día, miles de organizaciones transfieren cientos o miles de archivos entre empleados, sistemas, clientes, proveedores y socios, tanto dentro, como fuera de su organización, pero, ¿cuentan estas transferencias con los parámetros adecuados de seguridad, gobernabilidad y confiabilidad?

En la mayoría de los casos, la respuesta es no.

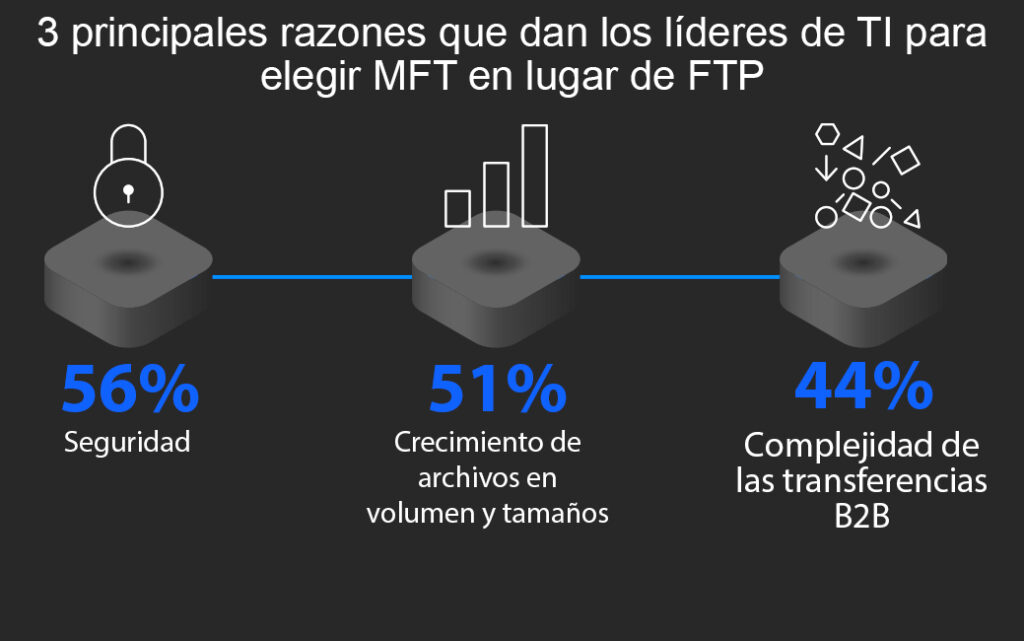

Las debilidades inherentes al protocolo de transferencia de archivos (FTP) tradicional, y al intercambio de archivos por email, constituyen un motivo de preocupación creciente para los profesionales encargados de controlar el riesgo y cumplimiento de TI.

A medida que crecen los volúmenes de datos y la complejidad de los negocios, también aumenta el riesgo de que un FTP o email poco seguro exponga datos sensibles de clientes o información financiera crítica, impacte en el cumplimiento normativo o afecte el desempeño operativo y la rentabilidad.

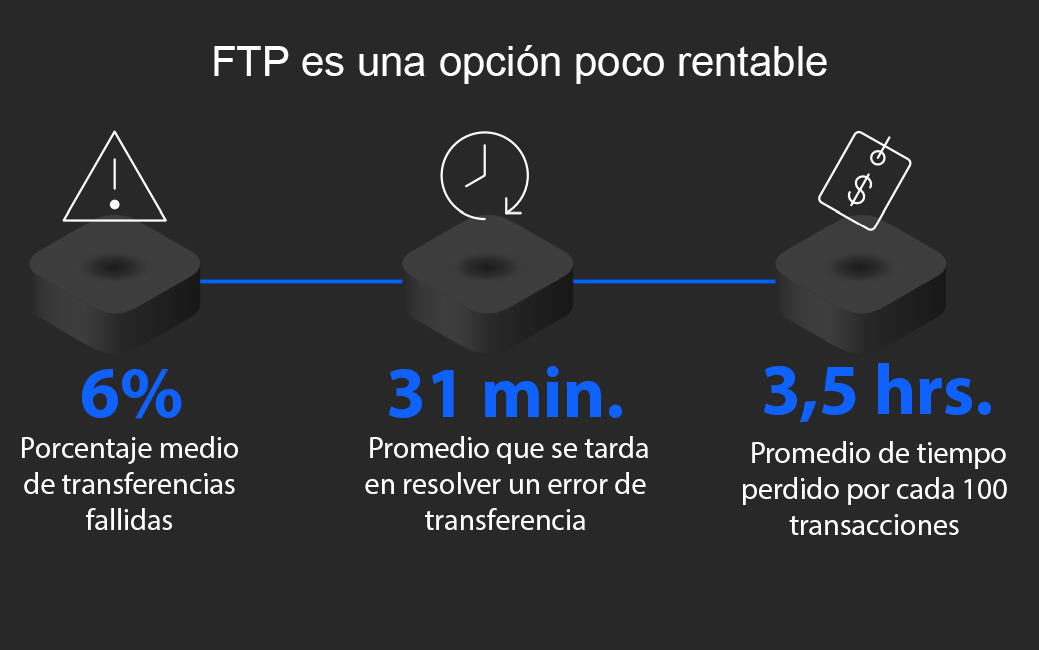

El Fallo no es una Opción para sus Transferencias de Archivos

Cuando las transferencias de archivos fallan, los procesos fallan.

Los datos impulsan decisiones y operaciones críticas. La fiabilidad, la seguridad y la disponibilidad son cruciales.

Las debilidades de FTP introducen una serie de problemas de riesgo y compliance que pueden impactar en el desempeño operativo, el servicio al cliente y a la rentabilidad.

¿Cómo protege su Organización las Transferencias más allá del Cifrado de Enlaces?

Debido a la naturaleza sensible de los archivos que se transfieren, la seguridad es un tema clave. Todo, desde las órdenes de compra hasta las instrucciones de pago, debe estar protegido. Para la mayoría de los proveedores, una discusión sobre seguridad se centra en el cifrado de la capa de transporte con HTTPS, FTP / S o SFTP.

Si bien este es un primer paso necesario (uno que todos los proveedores deberían poder hacer), no es suficiente para la mayoría de las empresas. Las capacidades de seguridad avanzadas de IBM Sterling B2BI / MFT se centran en tres áreas clave:

- Credenciales: asegurarse de que una conexión sea realmente de un socio de confianza, incluyendo aspectos como la autenticación multifactor, lo que significa utilizar varias formas de validar una conexión, como dirección IP, certificado, ID / contraseña y token de seguridad.

DMZ transversal: protección de la zona de confianza interna de conexiones iniciadas desde el exterior, incluyendo proxies, implementaciones de defensa en profundidad, cierre de todos los puertos de transferencia entrantes en el firewall y análisis antivirus.

Defensa en reposo: cifrado de los datos a medida que los procesa la puerta de enlace de archivos, incluido el cifrado de datos en reposo.

Mueva Datos de Forma Segura a la Velocidad de su Negocio

- Automatice la transferencia de archivos entrantes y salientes a través de múltiples protocolos para disminuir errores, y poder asociarse con cualquier persona y en cualquier lugar.

- Gestione las cargas de trabajo más exigentes con transferencias de archivos confiables de punto a punto.

- Obtenga visibilidad y gobernanza de un extremo a otro para ayudarlo a cumplir con sus acuerdos de nivel de servicio y mitigar el riesgo de forma proactiva.

- Proteja la reputación de su marca y cumpla con las regulaciones más estrictas.

Seguridad basada en Roles

La seguridad basada en roles proporciona a los usuarios acceso a determinados archivos, procesos empresariales, plantillas web, servicios y características de productos, según los permisos asociados a la cuenta de usuario.

Para comprender cómo administrar la seguridad basada en roles, debe comprender cómo funcionan juntos los grupos, los permisos y las cuentas de usuario:

- Los permisos proporcionan acceso a las páginas de interfaz de usuario y a la funcionalidad proporcionada por la página

- Los grupos son colecciones de permisos (*)

- Las cuentas de usuario se asignan a las directivas de permisos y contraseñas

La administración de la seguridad basada en roles incluye las siguientes tareas:

- Crear permisos

- Crear grupos

- Crear directivas de contraseñas

- Crear cuentas de usuario

(*) Los grupos son colecciones de permisos. Los grupos permiten mantener los permisos de acceso para varios usuarios desde un solo lugar. Los grupos ayudan a minimizar la cantidad de trabajo que implica mantener cuentas, especialmente cuando varios usuarios realizan la misma función de trabajo.

Inicio Único de Sesión

El inicio de sesión único (SSO) es un proceso de autenticación que permite a los usuarios acceder a varias aplicaciones y solo debe introducir un nombre de usuario y una contraseña. Anteriormente, un usuario que ha iniciado sesión en cada aplicación y ha tenido que administrar varios nombres de usuario y contraseñas.

La autenticación de usuario para SSO no requiere el adaptador LDAP, que se utiliza con procesos empresariales para comunicarse con servidores LDAP locales o remotos mediante una interfaz de directorio de nomenclatura java (JNDI).

Sterling B2B Integrator permite SSO a través de la integración con Netegrity SiteMinder (herramienta de autenticación de IBM), o a través de clases de implementación personalizadas para complementos SSO en otros inicios de sesión único en aplicaciones y servidores.

El inicio de sesión único se limita a los siguientes componentes:

- Interfaz de administración

- Interfaz de buzón de correo

- Interfaz de panel

- Interfaz avanzada de transferencia de archivos (AFT)

- Interfaz MyAFT

Política de Contraseñas

Las directivas de contraseña son conjuntos de decisiones de seguridad que se toman y aplican a diferentes cuentas de usuario de acuerdo con las directivas de seguridad de cada Empresa. Estas opciones incluyen elementos como el número de días que una contraseña es válida y la longitud máxima y mínima de una contraseña.

Puede usar directivas de contraseña para optimizar sus operaciones de seguridad al agregar nuevos usuarios. En lugar de agregar directivas individuales para cada usuario, puede crear una directiva de contraseña y aplicarla a todos los usuarios que requieran el mismo acceso.

La directiva de contraseñas requiere las medidas siguientes:

- Las contraseñas deben contener caracteres mayúsculas o minúsculas y caracteres alfanuméricos

- Las contraseñas no deben contener caracteres consecutivos idénticos

La directiva de bloqueo de cuenta se utiliza para evitar ataques de fuerza bruta y establece lo siguiente:

- La directiva bloquea una cuenta si se introduce una contraseña incorrecta

- La cuenta permanece bloqueada durante 30 minutos y se desbloquea automáticamente después de esta duración

- Solo el administrador tiene privilegios para desbloquear la cuenta desde la pestaña “Administrador de Bloqueos”, antes de los 30 minutos establecidos por el sistema

LDAP como Herramienta de Autenticación para B2B Integrator

El Lightweight Directory Access Protocol (LDAP) es un conjunto de protocolos que se utilizan para acceder a la información almacenada en un directorio de información, que es un directorio LDAP.

Un directorio LDAP es una base de datos, pero no una base de datos relacional, utilizada para administrar información que se distribuye entre varios servidores de una red y está optimizada para el rendimiento de lectura.

Puede utilizar LDAP para delegar la autenticación de una cuenta de usuario externa en un directorio LDAP y para proporcionar autenticación utilizando la misma información de seguridad utilizada para otras aplicaciones de su empresa. Si su empresa ya ha adoptado LDAP, puede utilizar los directorios LDAP existentes.

La autenticación de cuentas de usuario no requiere el adaptador LDAP, que se utiliza con procesos empresariales para comunicarse con servidores LDAP locales o remotos mediante una interfaz de directorio de nomenclatura java (JNDI).

Sterling External Authentication Server (SEAS)

Autenticación de Servidor de Autenticación Externa Sterling

Sterling External Authentication Server (SEAS) le permite implementar servicios extendidos de autenticación y validación para productos IBM, denominados aplicaciones cliente. SEAS incluye un servidor al que se conectan las aplicaciones cliente y una GUI para configurar los requisitos de SEAS.

Puede utilizar SEAS para la autenticación de usuarios en Sterling B2B Integrator utilizando uno de los siguientes métodos de instalación:

- IBM Installation Manager (IIM)

- Contenedor certificado

Uso de IIM

SEAS proporciona autenticación de usuario para validar un ID de usuario y una contraseña de socio comercial en el almacén de usuarios de Sterling B2B Integrator. Antes de usar esta salida personalizada para validar la información del usuario en el almacén de usuarios, es necesario configurar un adaptador de servidor HTTP independiente en Sterling B2B Integrator para habilitar la autenticación de usuario y SSL.

Cifrado de Documentos

El cifrado de documentos es una característica que se proporciona con Sterling B2B Integrator, y que configura una capa adicional de seguridad más allá de los permisos tradicionales de archivo y base de datos. Si integra Sterling File Gateway con Sterling B2B Integrator, utiliza la misma función de cifrado de documentos para proteger los datos en reposo.

Sterling File Gateway es una aplicación para transferir archivos de forma segura entre socios mediante diferentes protocolos.

La característica de cifrado de documentos está diseñada para proteger los datos en reposo de violaciones de seguridad. La característica le permite cifrar los datos de carga almacenados en la base de datos y/o en el sistema de archivos. También está diseñado para evitar que alguien fuera del sistema vea los datos de carga útil accediendo directamente a la base de datos o al sistema de archivos.

Aspectos importantes del cifrado de documentos:

- Si desea tener sus documentos cifrados, puede activar esta función en cualquier momento, pero solo se cifran los documentos recibidos después de activar el cifrado.

- Una vez activada esta función, el cifrado estará activo para todas las cargas útiles en todo el sistema.

- Solo se cifran los datos de carga útil del documento, no los metadatos.

- La misma clave de cifrado se utiliza para cifrar y descifrar.

- El sistema utiliza un certificado predefinido (doccrypto) para cifrar documentos. Puede crear un certificado de sistema diferente. Si lo hace, debe actualizar el valor de CERT_NAME en el archivo customer_overrides.properties.

Certificados Digitales

Sterling B2B Integrator es compatible con la versión 3 X.509 de certificados digitales. Utilice IBM Key Management Utility (iKeyman) para ayudarle a administrar sus certificados digitales. El sistema utiliza los siguientes tipos de certificados digitales:

- CA y certificados de confianza: certificados digitales para los que el sistema no tiene las claves privadas. Estos certificados se almacenan en formato DER estándar

- Certificados del sistema: certificado digital para el que se mantiene la clave privada en el sistema. Estos certificados se almacenan con la clave privada en un formato seguro

A continuación, se muestra información básica sobre cómo se utilizan los certificados digitales:

- Cada organización que intercambia documentos seguros debe tener un certificado

- Cada perfil comercial de un socio comercial con el que intercambie documentos firmados y cifrados debe tener un certificado

- Una organización o perfil de trading solo puede tener un certificado activo a la vez. En el caso de los certificados duales, una organización puede tener un par activo de certificados; uno para la firma, y uno para el cifrado

- Una organización o perfil de trading debe tener un certificado activo para intercambiar correctamente documentos firmados y cifrados

- Una organización o perfil de trading puede tener varios certificados válidos

- Los certificados se pueden utilizar para firmar documentos que transmite por todos los métodos de transporte

- La longitud de clave de un certificado no tiene que ser la misma que la de un certificado de interlocutor comercial

- Antes de establecer el período de validez del certificado, se recomienda leer y aplicar las recomendaciones de prácticas recomendadas de la Guía rápida de Microsoft PKI.

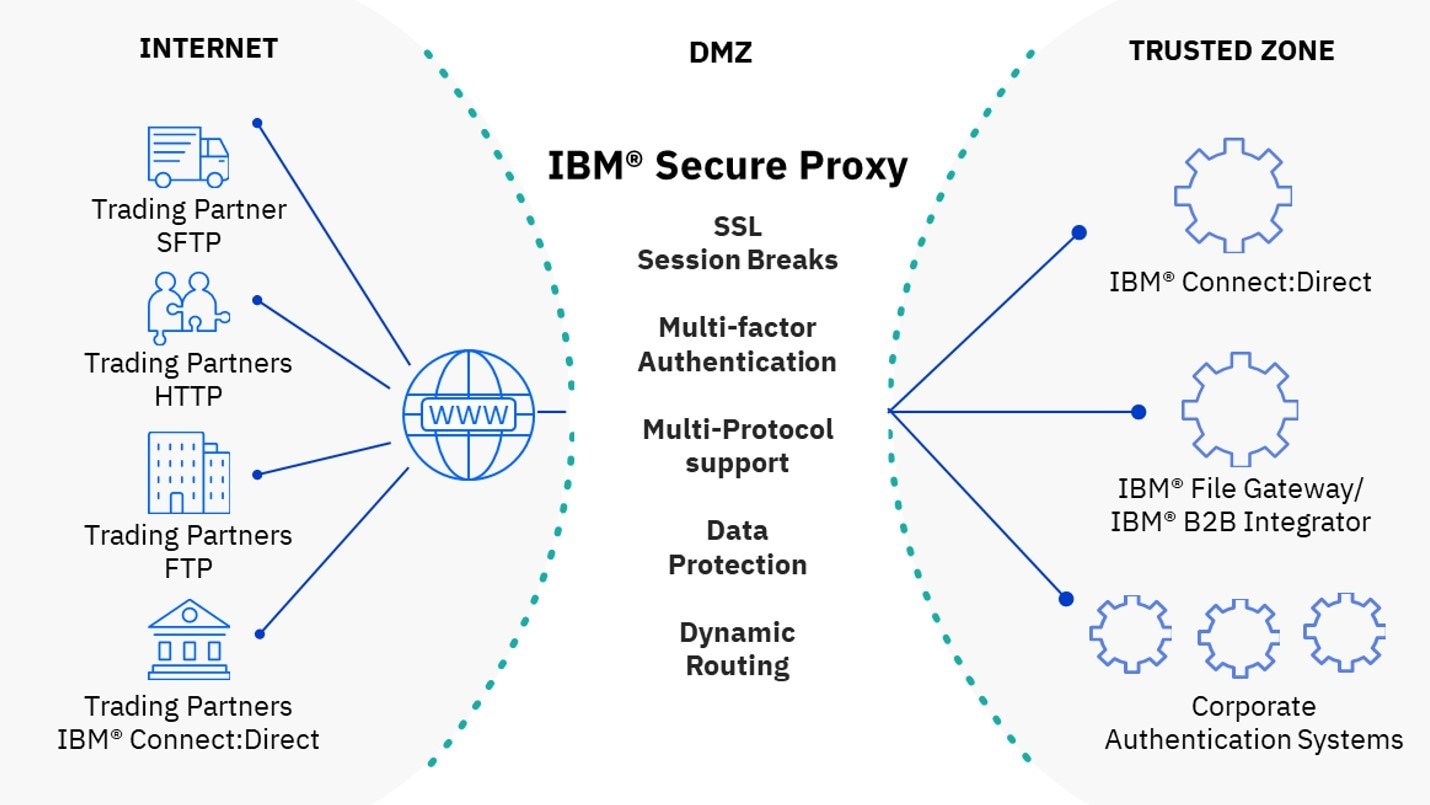

Servidores Proxy

Los servidores proxy mejoran la seguridad del sistema.

Un servidor proxy es un servidor actúa como un intermediario. Se sitúa entre la solicitud que realiza un cliente y otro servidor que da la respuesta. Esto permite ganar más control de acceso, registrar el tráfico o incluso restringir determinados tipos de tráfico. De esta forma podremos mejorar en seguridad y también en rendimiento, así como tener anonimato al acceder a determinados servicios.

Servidor Proxy HTTP

Servidor Proxy Web. Se trata de un proxy donde el usuario accede a este servicio de la web, y desde allí puede usar el servidor proxy web intermediario para navega por otras URLs. Así el usuario ingresa en el proxy web, indica la URL a donde quiere navegar, y el servidor proxy web devuelve el contenido.

Servidor SSL

Secure Sockets Layer (SSL) proporciona una comunicación segura a través de Internet. Utiliza criptografía simétrica y asimétrica.

Servidor HSM

HSM es un dispositivo de seguridad basado en hardware que genera, almacena y protege claves criptográficas. Puede almacenar certificados del sistema en una base de datos mediante Sterling B2B Integrator o en un HSM.

Implementación de SSL en Sterling B2B Integrator

Secure Sockets Layer (SSL) proporciona una comunicación segura a través de Internet. Utiliza criptografía simétrica y asimétrica. El protocolo de seguridad SSL proporciona autenticación de servidor y autenticación de cliente en Sterling B2B Integrator:

- La autenticación del servidor se realiza cuando un cliente se conecta al servidor. Después del primer contacto inicial, el servidor envía su certificado digital al cliente. El cliente valida el certificado de servidor o la cadena de certificados

- La autenticación de cliente se realiza cuando un servidor envía una solicitud de certificado a un cliente durante el protocolo de enlace. Si se verifica el certificado de cliente o la cadena y se verifica el mensaje de verificación del certificado, el contacto continúa

- Se realiza una autenticación adicional opcional comprobando el nombre común del certificado con el nombre de dominio completo del servidor desde una búsqueda inversa del Servidor de nombres de dominio (DNS) donde se puede obtener el nombre de dominio completo del servidor

Cumplimiento de las Normas de Seguridad de la Industria

NIST 800-131a

Sterling B2B Integrator cumple con los requisitos de seguridad para las normas del Instituto Nacional de Estándares y Tecnología (NIST), según se especifica en la publicación 800-131a.

FIPS 140-2

Los archivos (TrustpointProviders.jar y EccpressoFIPSJca.jar) que se distribuyen con Sterling B2B Integrator forman parte de Security Builder GSE-Java, que es un módulo criptográfico validado FIPS 140-2.

Sterling B2B Integrator sólo permite funciones de seguridad aprobadas y técnicas de establecimiento clave admitidas por los mandatos FIPS 140-2.

Reglamento General de Protección de Datos (RGPD)

El Reglamento General de Protección de Datos (RGPD) simplifica y refuerza las directrices de protección de datos dentro de la Unión Europea. Sterling B2B Integrator proporciona un conjunto consolidado de opciones de seguridad disponibles para el cumplimiento regulatorio.

Industria de tarjetas de pago (PCI)

El Estándar de Seguridad de Datos (DSS) de la Industria de Tarjetas de Pago (PCI), desarrollado por las marcas de pago fundadoras del Pci Security Standards Council, incluyendo American Express, Discover Financial Services, JCB, MasterCard Worldwide y Visa International, facilita la adopción global de medidas consistentes de seguridad de datos. El estándar PCI DSS Versión 3.0 enumera 12 requisitos que los minoristas, comerciantes en línea, procesadores de datos de crédito y otras empresas relacionadas con el pago deben implementar para ayudar a proteger a los titulares de tarjetas y sus datos. Los requisitos incluyen controles tecnológicos (como cifrado de datos, control de acceso al usuario y supervisión de actividad) y procedimientos necesarios. La mayoría de los requisitos se centran en la seguridad en el sitio, pero algunos de ellos se aplican a la protección de las aplicaciones. Sterling B2B Integrator proporciona un conjunto de opciones de seguridad para cumplir con todos los requisitos aplicables.

Proxy Seguro: Arquitectura

Los componentes de la arquitectura de proxy seguro son:

Proxy seguro Motor: el motor reside en la DMZ y contiene los componentes mínimos necesarios para administrar las sesiones de comunicaciones. La configuración del motor (propiedades del motor de proxy seguro) se crea en Configuration Manager y se inserta en el motor. Se almacena en memoria activa y nunca se almacena en disco en la DMZ. No hay servicios web ni puertos de interfaz de usuario abiertos en la DMZ.

Configuration Manager (Secure Proxy CM): Configuration Manager está instalado en la zona de confianza. Esta herramienta se utiliza para configurar el entorno. Al guardar una definición de configuración (almacén de configuración de proxy seguro) en CM, se inserta en un motor, mediante una sesión SSL. Los archivos de configuración se cifran y almacenan en el equipo donde se instala CM.

Almacén de configuración de proxy seguro: este archivo se cifra en el disco y contiene la siguiente información:

- El almacén de usuarios con información sobre las credenciales de usuario

- El almacén de certificados del sistema con los certificados utilizados para las sesiones SSL/TLS

- El almacén de claves con las claves SSH

- El almacén de configuración del motor con toda la información de configuración del motor

Servidor web: Configuration Manager se instala con un servidor web. Es necesario abrir un explorador y acceder a CM a través de una página web para configurar el proxy seguro y supervisar la actividad del motor. El servidor web se instala conjuntamente con la instalación de Configuration Manager.

Adaptador: un adaptador identifica el protocolo permitido para las conexiones de los socios comerciales. Puede aceptar conexiones de clientes que utilizan protocolos diferentes; sin embargo, es necesario definir un adaptador diferente para cada protocolo. Un solo motor puede ejecutar varios adaptadores. En una definición de adaptador, se identifica el puerto en el que se deben escuchar las conexiones, el Netmap que se usará con el adaptador, la directiva de seguridad y el método de enrutamiento que se va a usar. Si utiliza Sterling External Authentication Server, es necesario identificar el servidor de autenticación externo Sterling que se usará en la definición del adaptador. Si utiliza un servidor perimetral remoto, será necesario identificar el servidor perimetral que se usará en la definición del adaptador.

Netmap: Netmap es utilizado para identificar a los socios comerciales autorizados a comunicarse a través de Secure Proxy y los servidores de la empresa donde se realizan las conexiones.

Directiva: es necesaria definir una directiva para identificar las características de seguridad que se implementarán para una definición de nodo de entrada o una definición de nodo Connect:Direct.

Sterling External Authentication Server, una característica instalada por separado de Secure Proxy, le permite validar certificados digitales pasados por el cliente o socio comercial durante las solicitudes de sesión SSL/TLS. También posibilita validar certificados con una o varias listas de revocación de certificados (CRL) y validar certificados basados en un intervalo de fechas válido. Sterling External Authentication Server también puede autenticar usuarios.

Archivo de propiedades del motor de proxy seguro: estos archivos se cifran y contienen la siguiente información:

- El IP y el número de puerto para escuchar las conexiones de Configuration Manager

- Certificado de clave SSL, certificado de confianza y cifrado utilizado para la conexión desde Configuration Manager

Autenticar Socios Comerciales en la DMZ

Secure Proxy le permite seleccionar un método de autenticación para satisfacer sus requisitos de seguridad. Los mecanismos de autenticación se pueden utilizar juntos para aplicar la autenticación multifactor.

Las opciones de autenticación incluyen autenticación de certificados, autenticación de usuario y comprobación de direcciones IP.

Autenticar Proxy Seguro en la Aplicación de Zona de Confianza

Después de que El proxy seguro autentica al socio comercial remoto, crea otra sesión a la aplicación en la zona de confianza. Para esta conexión, Secure Proxy es el cliente y está autenticado por la aplicación de zona de confianza. Secure Proxy proporciona autenticación de cliente SSL y autenticación de usuario.

Autenticación de cliente SSL (recomendado): si desea proteger la sesión entre el proxy seguro y la aplicación en la zona de confianza, puede requerir que el proxy seguro presente un certificado durante la autenticación de cliente SSL. La aplicación de zona de confianza autentica este certificado durante el protocolo de enlace SSL. Utilice esta opción si desea aplicar las siguientes características de seguridad:

- Proteja la conexión desde Proxy seguro a la aplicación de zona de confianza (recomendado)

- Necesita varios factores de autenticación por parte de la aplicación de zona de confianza y autenticará el proxy seguro, mediante la autenticación de usuario y cliente SSL

- Necesita un solo factor de autenticación por parte de la aplicación de zona de confianza y autenticará el proxy seguro solo mediante la autenticación de cliente SSL

Autenticación de usuario: se requiere proxy seguro para proporcionar credenciales de usuario al iniciar sesión en la aplicación en la zona de confianza. Las siguientes son opciones de autenticación de usuario:

- Interna (recomendado): esta opción envía las credenciales de usuario presentadas por el interlocutor comercial a la aplicación en la zona de confianza para la autenticación. Este mecanismo permite mantener la identidad del usuario en la aplicación de zona de confianza

- Servidor de autenticación externa: las credenciales de usuario se asignan mediante Sterling External Authentication Server

- Netmap: las credenciales de usuario se definen en el nodo de salida del Netmap que usa Secure Proxy para establecer una sesión con la aplicación, en la zona de confianza. Secure Proxy inicia sesión en la aplicación de zona de confianza como el mismo usuario para todas las sesiones. No se recomienda este método

Autenticar Proxy Seguro en la Aplicación de Zona de Confianza

Puede autenticar a un socio comercial remoto mediante la autenticación de certificados. La autenticación de certificados utiliza la autenticación de cliente SSL y es opcional. Hay tres métodos de autenticación de certificados disponibles para permitirle la flexibilidad de elegir cómo desea autenticar socios comerciales mediante certificados x.509.

Uso de Certificados Digitales

Secure Proxy utiliza certificados digitales X.509 para el transporte seguro de datos. Antes de configurar la información de los socios comerciales, debe obtener y registrar cualquier certificado digital.

Los certificados se pueden almacenar en el almacén de proxy seguro o en un módulo de seguridad de hardware (HSM). Un HSM es un dispositivo de seguridad basado en hardware que genera, almacena y protege claves criptográficas. Secure Proxy proporciona compatibilidad con los HSM Safenet y Thales.

Después de almacenar certificados del sistema en el HSM e importar información sobre los certificados del sistema almacenados en el HSM en el almacén de proxy seguro, todos los certificados del sistema, incluidos los del almacén y de un HSM, se muestran y están disponibles al configurar proxy seguro.

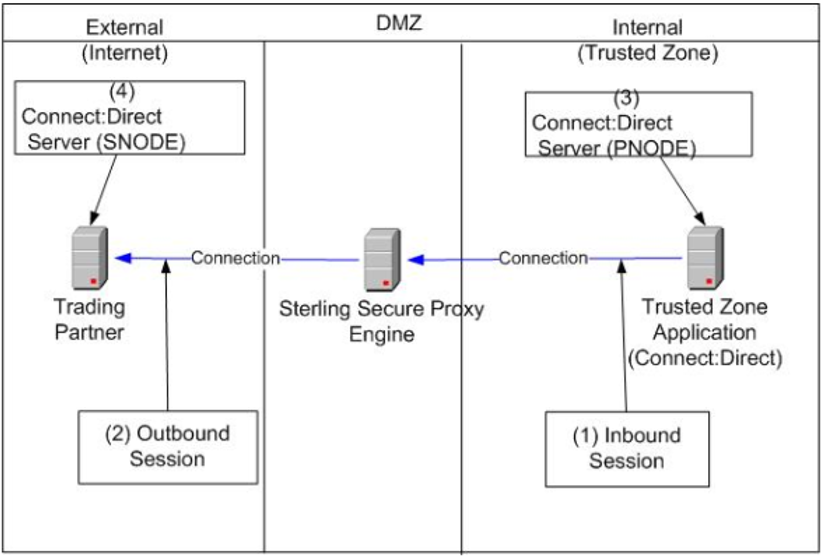

Acerca de Forward Proxy

Un Forward Proxy participa en las conexiones que se originan desde la zona de confianza. El cliente de la zona de confianza se conecta al Forward Proxy en la DMZ y el Proxy envía información de conexión a la aplicación de destino en el socio de trading remoto. Secure Proxy proporciona servicios proxy directos para servidores Connect:Direct cuando el nodo de la zona de confianza inicia una sesión a un servidor en un socio comercial remoto.

A continuación, se muestra una ilustración de Proxy seguro, etiquetada con terminología de Forward Proxy.

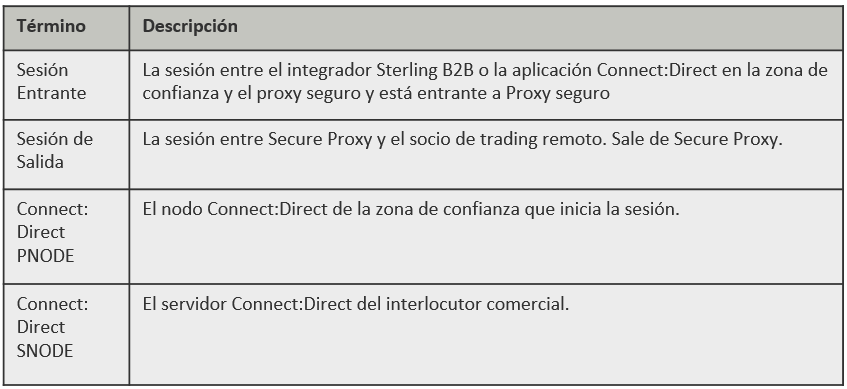

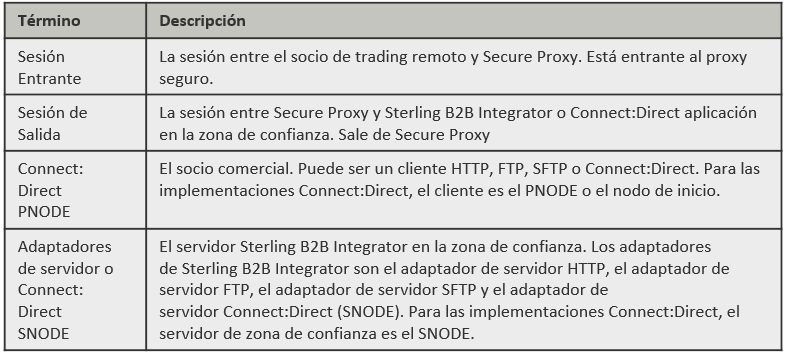

En la tabla siguiente se describe la terminología de Forward Proxy utilizada en la ilustración.

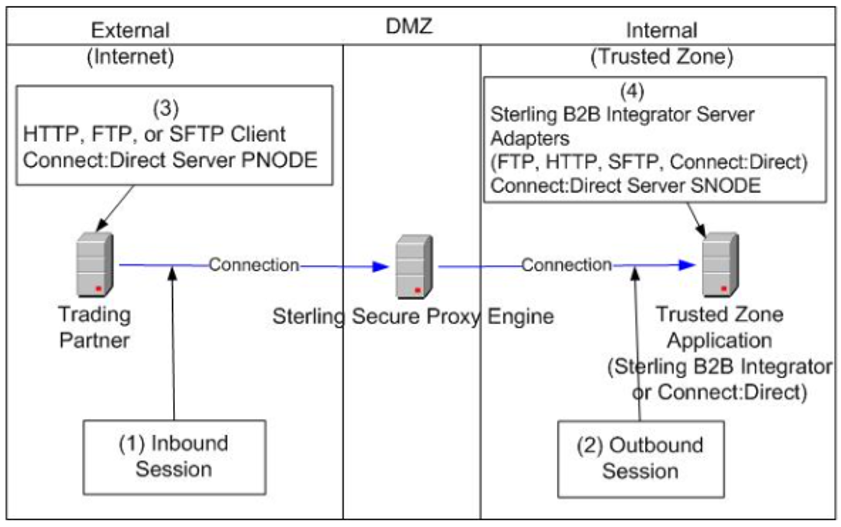

Acerca de Reverse Proxy

Un Reverse Proxy actúa en nombre de una aplicación de zona de confianza. El interlocutor comercial o cliente remoto inicia una conexión a una aplicación de zona de confianza y está conectado a un Reverse Proxy.

Secure Proxy proporciona servicios de Reverse Proxy para Sterling B2B Integrator cuando los socios comerciales inician sesiones FTP, HTTP, SFTP y Connect:Direct al servidor Sterling B2B Integrator en la zona de confianza. Secure Proxy proporciona servicios de Reverse Proxy para servidores Connect:Direct cuando los socios comerciales inician sesiones Connect:Direct a servidores Connect:Direct en la zona de confianza.

A continuación, se muestra una ilustración de Proxy seguro, etiquetada con terminología de Reverse Proxy.

En la tabla siguiente se describe la terminología de Reverse Proxy utilizada en la ilustración.

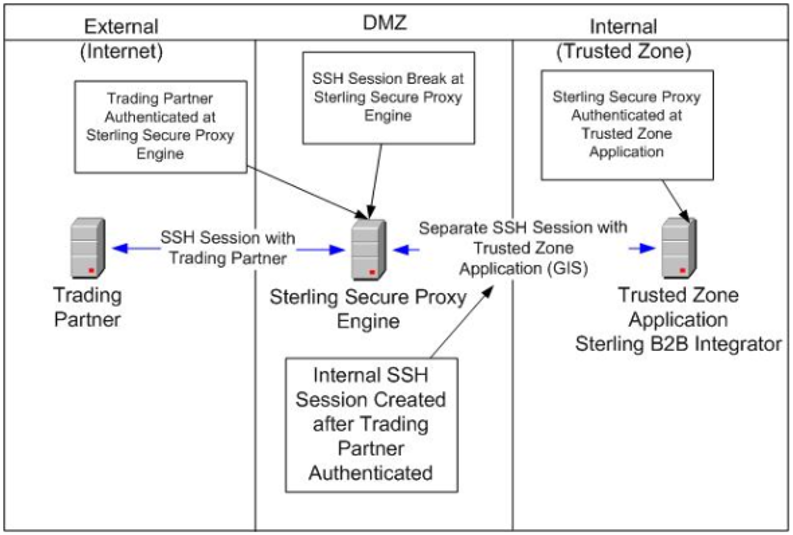

Acerca de SSH Session Break

Así como Secure Proxy crea un salto de sesión SSL para los protocolos HTTP, FTP y Connect:Direct, crea un salto de sesión SSH cuando se utiliza el protocolo SFTP. El salto de sesión SSH ocurre porque el socio comercial se conecta al proxy seguro en la DMZ y no a la aplicación en la zona de confianza. El socio comercial no es consciente de que Secure Proxy está implementado y cree que se está conectando a su sistema back-end.

Secure Proxy negocia una sesión SSH con el socio de trading remoto y autentica la clave y/o contraseña del socio comercial como parte de la negociación SSH. Una vez establecida la sesión SSH, Secure Proxy inicia una sesión SSH independiente a la aplicación en la zona de confianza.

Después de que la aplicación de la zona de confianza autentique el proxy seguro mediante la autenticación de clave y/o contraseña, Secure Proxy retransmite mensajes entre la conexión del interlocutor comercial y la conexión de la aplicación de zona de confianza para permitir al socio comercial remoto mover datos dentro y fuera de la aplicación de zona de confianza.

El gráfico muestra un flujo de muestra de un salto de sesión SSH:

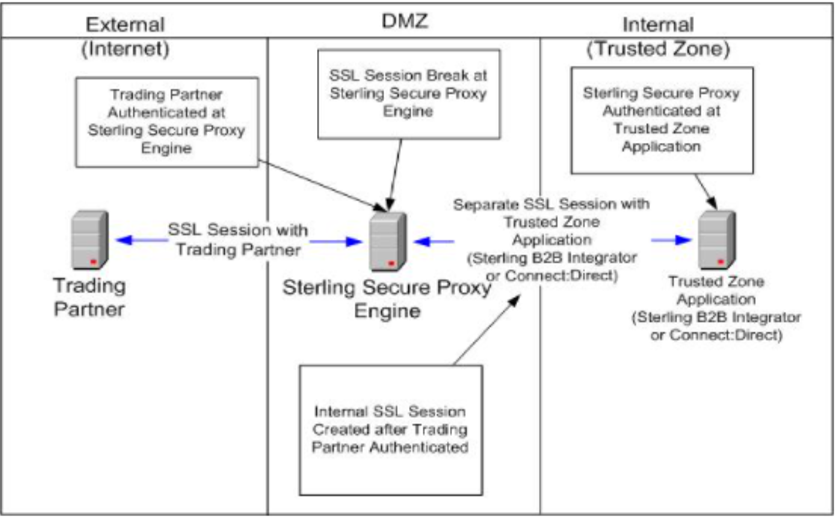

Acerca de SSL Session Break

El salto de sesión SSL es una característica de seguridad de proxy seguro principal. Secure Proxy autentica a un socio comercial remoto en la DMZ, antes de crear una sesión SSL independiente en la zona de confianza. Esto le permite crear reglas de firewall para evitar que los socios comerciales obtengan acceso directo a su aplicación en la zona de confianza. También le permite mantener los datos confidenciales fuera de la DMZ.

El salto de sesión SSL se produce porque el interlocutor comercial se conecta al proxy seguro en la DMZ y no a la aplicación en la zona de confianza. El socio comercial no es consciente de que Secure Proxy está implementado y cree que se está conectando a su sistema back-end. Secure Proxy negocia una sesión SSL con el socio comercial remoto y autentica el certificado del socio comercial, si se configura la autenticación de cliente SSL.

A continuación, Secure Proxy aplica la autenticación de usuario para validar que el interlocutor comercial utiliza un ID de usuario y una contraseña válidos. Una vez establecida la sesión SSL y autenticado el ID de usuario y la contraseña, Secure Proxy inicia una sesión SSL independiente a la aplicación en la zona de confianza. Después de que la aplicación de la zona de confianza autentique el proxy seguro mediante la autenticación de cliente SSL y la autenticación de ID de usuario y contraseña, Secure Proxy comunica los mensajes entre el socio comercial y la conexión de aplicación de zona de confianza para permitir que el socio comercial remoto mueva datos dentro y fuera de la aplicación de zona de confianza.

El gráfico muestra un flujo de interrupción de sesión SSL:

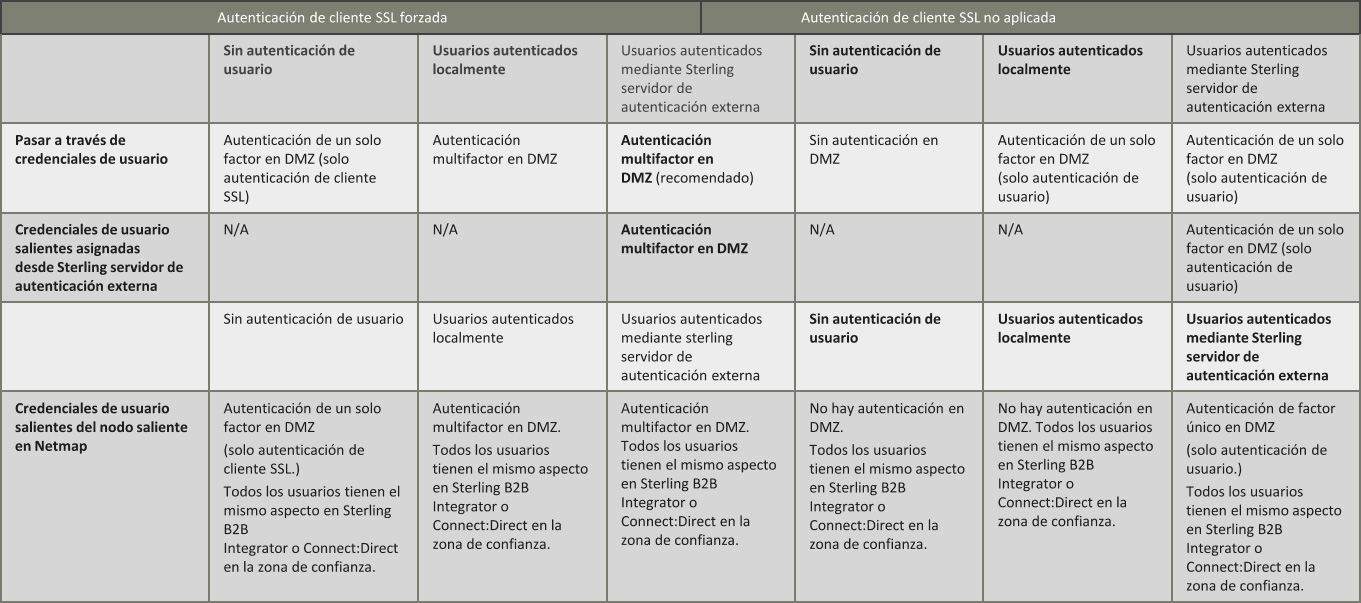

Resumen de la Autenticación

La tabla siguiente resume las opciones disponibles en Proxy seguro y el factor de autenticación para cada uno. Las opciones recomendadas están en negrita.

SSH/SFTP

SSH/SFTP proporciona un medio más seguro que FTP para intercambiar información con socios comerciales. Durante una sesión FTP, el nombre de usuario y la contraseña se transmiten en texto sin cifrar. Un agresor puede registrar fácilmente este nombre de usuario y contraseña FTP. Usando SSH/SFTP en lugar de FTP, toda la sesión de inicio de sesión, incluida la transmisión de contraseña, está encriptada, lo que hace mucho más difícil para un extraño observar y recopilar contraseñas. Al cifrar todo el tráfico, SSH/SFTP elimina eficazmente las escuchas, el secuestro de conexiones y otros ataques a nivel de red.

Puede configurar SSP para requerir autenticación con una contraseña y una clave pública para las conexiones SSH/SFTP. La autenticación para las conexiones SSH/SFTP se realiza mediante el intercambio de claves de sesión entre el servidor y el cliente. Esto asegura que ambas partes saben con quién están intercambiando datos.

Para implementar la autenticación para conexiones SFTP, debe crear almacenes de claves SSH e importar claves SSH en ellas. Estos almacenes de claves y claves se pueden seleccionar al configurar SSP para admitir conexiones SSH/SFTP. Configure las siguientes claves SSH para las comunicaciones SFTP:

Conexiones entrantes

- Clave de host local: clave privada utilizada por SSP para identificarse ante el cliente

- Clave de usuario autorizada: clave pública utilizada por SSP para autenticar al usuario (opcional)

Conexiones salientes

- Clave de host conocida: clave pública utilizada por SSP para autenticar al servidor

- Clave de usuario local: clave privada utilizada por SSP para identificarse en el servidor durante la autenticación de usuario de clave pública (opcional)

Dado que la autenticación de servidor de claves públicas es obligatoria en SSH, debe configurar claves de Host locales y claves de Host conocidas. La autenticación de cliente se realiza mediante una contraseña o clave pública (o ambas) en SSH. Como resultado, las claves de usuario autorizadas y las claves de usuario local solo son necesarias si tiene previsto usar la autenticación de clave pública. Puede elegir diferentes métodos de autenticación de usuario para las conexiones entrantes y salientes.

En Configuration Manager, debe crear al menos una clave dentro de un almacén de claves para guardar la definición del almacén de claves. Puede agregar tantas claves como sea necesario a un almacén de claves y se pueden compartir entre varios adaptadores. Cuando haya configurado almacenes de claves SSH, puede copiarlas (y las claves dentro de ellas) para crear nuevos almacenes de claves.

Uso del Portal de Contraseñas

Secure Proxy proporciona un portal de contraseñas personalizable que permite a los usuarios de FTP, SFTP y Connect:Direct administrar y cambiar sus contraseñas desde un navegador web.

Las capacidades de administración de contraseñas del portal incluyen nueva verificación de contraseña, notificación de expiración de contraseña, notificación de expiración de contraseña, visualización de la directiva de contraseña y pantallas personalizables. También puede configurar Proxy seguro para que use un portal de inicio de sesión externo.

Para permitir trabajar con el portal de contraseñas, es necesario configurar Secure Proxy SSO para el protocolo HTTP.

Personalización del Portal de Contraseñas

Defina el portal de contraseñas basado en web. Cree una configuración de SSO y defina una directiva, un Netmap y un adaptador HTTP para el portal.

Puede personalizar la página de inicio de sesión, la página Cambiar contraseña, la página de Cierre de sesión y la página de Directiva de Contraseñas del portal de Contraseñas para FTP y para SFTP.

Connect:Direct Puede personalizar la página Inicio de sesión, la página de Cambiar Contraseña, la página Cerrar Sesión y la página de Directiva de Contraseñas del portal de Contraseñas para el protocolo Connect:Direct.

Uso de FASP con Proxy Seguro

IBM Aspera High-Speed Add-on utiliza FASP (Fast and Secure Protocol) para transferir archivos a través de conexiones de red de alto ancho de banda y alta latencia.

Puede utilizar Sterling Secure Proxy para gestionar las transacciones FASP de forma segura.

Dado que Secure Proxy está diseñado para que haya un salto de sesión completo entre dos nodos IBM Connect:Direct, puede utilizar el protocolo FASP para enviar o recibir transacciones, o ambos, dependiendo de las licencias FASP y los sistemas operativos implicados en la transferencia. Si no hay ninguna licencia FASP presente, se utiliza TCP/IP.

Las ventajas de usar Secure Proxy con FASP incluyen:

- La seguridad añadida de las transferencias de archivos supera la posible pérdida de rendimiento con Secure Proxy

- Cualquier mensaje de error Connect:Direct FASP fluye a través de Secure Proxy al otro lado de la transferencia

- La supervisión de las transacciones FASP se realiza en los extremos Connect:Direct de la transacción, no a través de Secure Proxy

Escenarios FASP

FASP se puede utilizar en proxy seguro de dos maneras, dependiendo de si FASP es compatible de forma nativa con su sistema operativo Connect:Direct:

- Puede utilizar el proxy seguro como un “paso a través” cuando los nodos Connect:Direct admiten de forma nativa el FASP en ambos lados de una transferencia y ambos nodos tienen una licencia FASP

- Puede utilizar el proxy seguro como “puente” para realizar una transferencia FASP en un lado de la conexión y utilizar TCP/IP en el otro lado de la conexión

Análisis Antivirus ICAP

IBM Sterling Secure Proxy es compatible con el protocolo de adaptación de contenido de Internet (ICAP) para permitir la comunicación con servidores externos que alojan software antivirus de terceros para escanear datos entrantes (archivos) en tránsito a través de Proxy Seguro antes de enviarlo al servidor de destino back-end.

Secure Proxy implementa un análisis dinámico a bordo de virus y malware utilizando motores de análisis de virus y malware que se pueden interconectar a través del servidor ICAP durante la transferencia de datos mediante protocolos SFTP y Connect:Direct. Esto proporciona beneficios significativos a los socios comerciales, administradores de sistemas y su negocio en general mediante la descarga de responsabilidades de análisis a un servidor antivirus ICAP configurado a través de proxy seguro, antes de que se envíe al servidor de destino back-end.

IBM Sterling Secure Proxy permite, a través de Configuration Manager (CM), la exploración antivirus de ICAP Server a través del protocolo Connect:Direct o del protocolo SFTP.

Seguridad de Datos Sterling B2BI/MFT

La Plataforma B2BI/MFT de IBM, además de capacidades descritas, aporta las siguientes características de seguridad:

- Planificación automatizada, reinicio de punto de control y recuperación automática para garantizar la entrega previsible y segura de archivos.

- Transfiere archivos manteniendo la privacidad de la información y apoyando las medidas de cumplimiento normativo. El protocolo Connect:Direct nunca ha sido vulnerado.

- Permite el transporte de datos de forma altamente segura, a través de los protocolos Secure Sockets Layer (SSL) y Secure Shell/Secure File Transport Protocol (SSH/SFTP).

- Permite dar soporte al cifrado de datos a través de las tecnologías Secure/Multipurpose Internet Mail Extensions (S/MIME) y Pretty Good Privacy (PGP).

- Permiten cifrar tanto los archivos en curso como los inactivos.

- Transferencias de archivo auditables, para lograr la conformidad con la normativa GDPR, mediante un protocolo propietario, autorización y cifrado (Certificado FIPS 140-2 y Common Criteria).

- Certificados X.509 para autenticación.

- Comprobación de Certificados y Lista de revocación de certificados (CRL).

- Antivirus, Malware y DLP en DMZ

- Posibilita la Seguridad Perimetral, impidiendo las comunicaciones directas entre sesiones externas e internas estableciendo interrupciones de sesión segura en la DMZ mediante el cifrado TLS o SSL.

- Implementa múltiples capas de seguridad para hacer frente a las auditorías más estrictas.

- Permite la Inspección de protocolo y admite múltiples HSM.

- Posibilita realizar transacciones con socios y usuarios utilizando el Estándar de Comunicación por Internet de Banca Electrónica (EBICS) con el módulo de servidor bancario EBICS. Sus características incluyen la creación y administración de perfiles (banco, asociado y usuario), la asociación de socios y usuarios con tipos de pedidos y formatos de archivo, la asignación de permisos de usuario, la creación y administración de certificados, el procesamiento de datos de pedidos, el almacenamiento y recuperación de información de perfil, certificados y mensajes, la administración de flujos de mensajes y flujos de transacciones, y la transferencia de archivos mediante protocolos seguros.

Alta Disponibilidad Sterling B2BI/MFT

Cuando confía todos sus intercambios de archivos externos en una solución, debe ser altamente disponible y resistente a muchos tipos de fallas. La mayoría de los proveedores admitirán la agrupación en clústeres para trabajar con equilibradores de carga, pero la dificultad suele estar en una base de datos central. Incluso con las opciones de alta disponibilidad en la base de datos, existen problemas como el mantenimiento, la indexación, la corrupción y las actualizaciones de esquemas que requieren un reciclaje.

La innovación de IBM le acerca a ofrecer una puerta de enlace de archivos “siempre activa”. Las comunicaciones avanzadas pueden ser una característica opcional integrada en IBM File Gateway que crea un subsistema de comunicación abstraído del procesamiento de documentos. De esa manera, si las aplicaciones o los procesos de back-end se ven interrumpidos por una interrupción planificada o no planificada, sus comunicaciones aún pueden recibir documentos de socios comerciales.

La plataforma IBM Sterling B2BI / MFT ofrece:

- Una solución de alto rendimiento y alta disponibilidad con almacenamiento de datos distribuidos geográficamente.

- Comunicaciones de cara al cliente separadas del procesamiento central para que continúen funcionando durante una interrupción.

- Sincronización basada en archivos en tiempo real en todos los centros de datos, lo que implica tiempos de inactividad cero durante una interrupción.

- Múltiples centros de datos de producción, que actúan como copias de seguridad.

- Garantías de que no hay un solo punto de falla.

- Visibilidad sobre nodos de alta disponibilidad y su estado operativo.

- Una base siempre activa con la escalabilidad y el rendimiento necesarios para respaldar las operaciones globales.

Características. Alta Disponibilidad Sterling B2BI/MFT

Tolerancia a Fallos

Sobrevivir a la pérdida de:

- Nodos individuales en un centro de datos

- Un centro de datos completo

- Protección contra cortes planificados o no planificados

- Comunicaciones aisladas del procesamiento central

Redundancia de datos

Replicación de datos a otros Data Centers

Garantiza que los datos no se pierdan

Replicación inmediata o retrasada

Topologías de implementación

Implementaciones activas / activas

- Protocolos activos en ambos Data Center incluso durante fallas

- El procesamiento requiere que ambos Data Center estén activos

Correcciones y Fixpacks

Acceso para socios disponible durante las actualizaciones de software

Los socios aún pueden cargar y descargar archivos cuando:

- Los servidores individuales están inactivos

- Un centro de datos completo está inactivo

Implementaciones activas / pasivas

- Solo un Data Center procesa archivos a la vez

- Los archivos siempre se replican

Listo para implementaciones en la nube local

Capacidades de Recuperación ante Desastres

La plataforma IBM Sterling B2BI / MFT proporciona resiliencia ante las disrupciones y una recuperación eficiente en caso de disrupción o desastre mediante una arquitectura de buzón de correo de centro de datos diseñada específicamente para ello.

Permite a las empresas:

- Garantizar operaciones de alta disponibilidad, con funcionalidades de recuperación y resiliencia ante desastres, incluyendo comunicaciones activas-activas.

- Replicar datos en tiempo real, eliminando la necesidad de contar con bases de datos de copia de seguridad o enfoques personalizados para la recuperación tras desastre.

El 80% de los decisores de TI de la mayoría de las industrias, coinciden en que su organización sufre de una “brecha de disponibilidad” donde no disponen de capacidad para cumplir los requerimientos de recuperación.

Fuente: TechTarget

Recuperación ante Desastres Altamente Eficiente

Los enfoques comunes para la recuperación de desastres para las operaciones de TI generalmente incluyen: Diseñar una estrategia impulsada por la base de datos que utiliza las capacidades de recuperación ante desastres de un proveedor de bases de datos que operan en un sitio web de terceros que implica la transferencia de copias de la última copia de seguridad de operaciones.

Desafortunadamente, con estos enfoques, las empresas deben lidiar con el tiempo de inactividad ocasional, la latencia en la recuperación y costes muy elevados.

Arquitectura de recuperación de desastres activa / activa

Sterling Global Mailbox aborda los desafíos de la recuperación de desastres mediante la implementación de buzones de correo privados, el equilibrio de carga en los centros de datos, la replicación frecuente y la recuperación de desastres activa / activa. Esto ayuda a que Sterling Global Mailbox esté disponible las 24 horas del día, los 7 días de la semana, los 365 días del año y sea tolerante a errores, además de proporcionar una recuperación casi en tiempo real con mínima pérdida de datos, si es que la hay.

Arquitectura de recuperación de desastres activa / pasiva

Sterling Global Mailbox también puede admitir una arquitectura de recuperación de desastres activa / pasiva que puede reaccionar ante una situación casi en tiempo real. Esta solución minimiza el impacto en las operaciones, haciendo que el acceso a un sitio secundario sea transparente para la línea de negocio, los clientes y otros socios. Este proceso elimina la necesidad de depender de la replicación de la base de datos u otros enfoques personalizados para la recuperación de desastres. También ayuda a contener los costos asociados con la construcción de operaciones de centro de datos redundantes específicas para la recuperación de desastres.